Защита на мрежата под CentOS5

I. Видове защита

Когато оценяваме защитата на мрежа под Linux, обръщаме внимание на следното:

BIOS и Boot Loader Security

– можете да не разрешавате на потребителя на

работната станция да влиза без парола

Защита с парола

можете да зещитите всички потребителски акаунти с пароли

Administrative Controls

кой да има акаунт в системата и как да го управлявате

Налични мрежови услуги

как да прослушвате заявките от мрежата и да ги

стартирате

Персонален Firewalls

Инструменти за повишаване на защитата

кои инструменти да използвате за

комуникация между работните станции и кои да отбягвате.

1. BIOS и Boot Loader защита

Защитата на BIOS с парола може да предотврати влизането на неоторизирани потребители във

вашата система. Ако сте разрешили показването на информацията на вашата работна станция

за всички потребители, тогава сте позастрашени от атаки. Двете причини да защитите вашия

BIOS с парола са:

предпазване на BIOS от промяна на настройките му – ако хакерите могат да

променят настройките на BIOS за системното зареждане от дискета или от CDROM, тогава е

възможно потребителите да влязат в режим, в който им е позволено да копират вашите данни

от компютъра ви или още пострашно да ги заличат.

предпазване на системните зареждания (boot loader) някои BIOSи позволяват

защита на зареждащите процеси с парола. Когато хакерите проникнат, те ще трябва да

въведат още една парола преди да могат да променят системните процеси.

Слагането на парола на системните бутващи процеси в Linux ще ви предпази от:

предпазване на достъпа в единичен потребителски режим

предпазване на GRUB конзолата парола за защита на GRUB

предотвратяване на достъпа до несигурни операционни системи

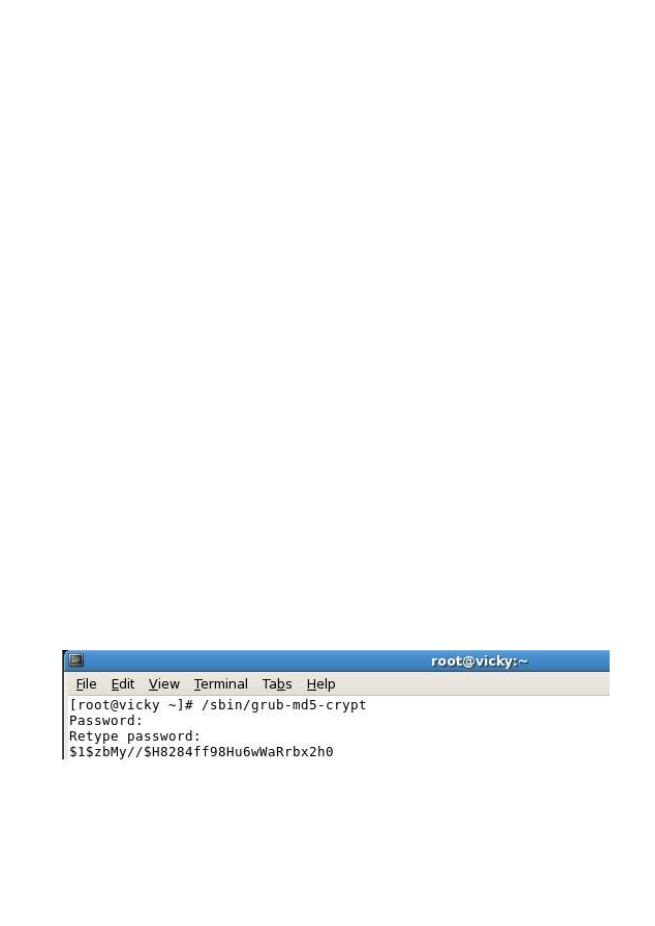

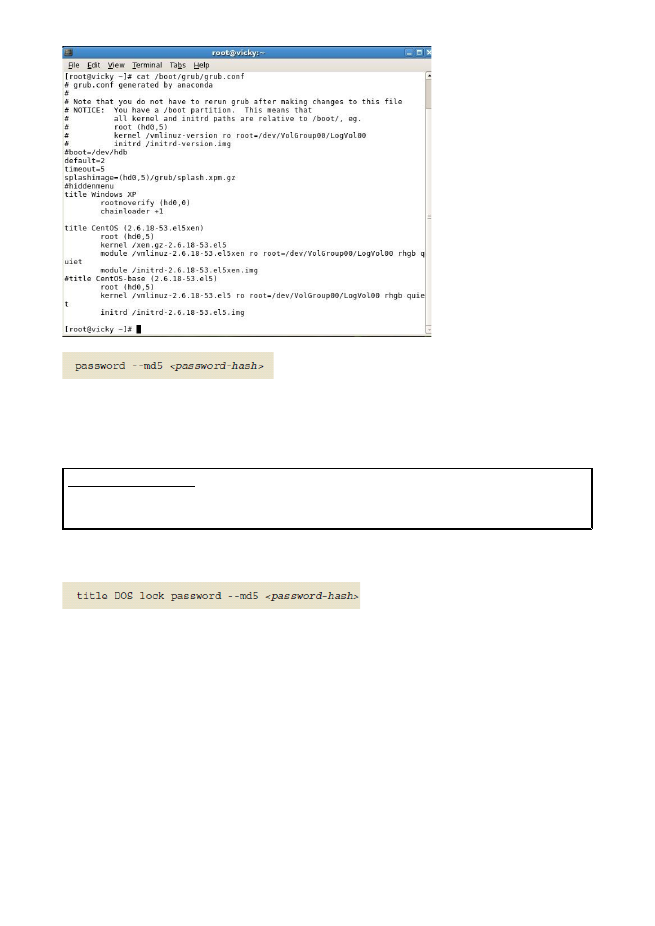

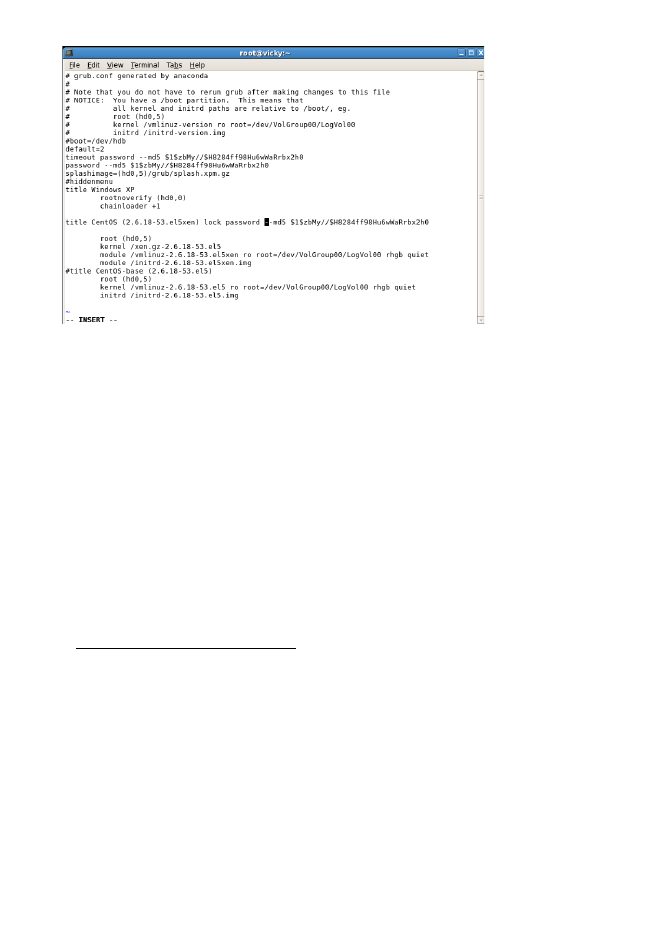

Можете да конфигурирате GRUB като му добавите парола към конфигурационния файл по

следния начин:

Когато GRUB поиска парола, въведете я и натиснете Enter.

Редактирайте конфигурационния файл

/boot/grub/grub.conf

,

1

като добавите следния ред:

като замените <

passwordbash

> с паролата от

/sbin/grubmd5crypt

Вижте редът

title

на операционната система дали иска защита и ако няма я добавете

непосредствено след title

За DOS система, изглежда така:

title DOS lock

Предупреждение:

Редът с паролата трябва да присъства в секцията main

на /boot/grub/grub.conf файла, за да е правилен този метод на работа, иначе

при атака достъпът до GRUB ще бъде разрешен.

Създайте различни пароли за отделните ядра или операционните системи. Добавете

lock

към

реда, последван от паролата. Ето пример:

2

2. Защита с парола

Паролата е първият метод, който се използва за идентификация на потребителите.

Защитата с парола е важна за всеки потребител в мрежата.

За защитата е необходимо конфигуриране на инсталационна програма, използваща

MD5

(Message Digest Algorithm

) и

shadow

пароли.

Ако

MD5

паролите не са избрани по време на инсталацията на Linux, ще се използва

постария формат

DES (Data Encryption Standart)

. Този стандарт ограничава паролите

до 8 символа и използва 56битови нива на декриптиране.

Ако

shadow

паролите не са избрани по време на инсталацията на Linux, всички пароли ще

се записват по един и същи начин в файла

/etc/passwd

, което прави системата уязвима при

атаки и кракване на паролите. Ако хакерите могат да получат достъп до работната станция

като обикновени потребители, то те ще могат да копират

/etc/passwd

файла на свойте

компютри и ще стартират програма за кракване на паролите. Ако паролите не са защитени във

файла е само въпрос на време да бъдат разпознати.

Shadow

паролите отстраняват този вид атака и записват паролите във файла

/etc/shadow,

който може да се чете само от потребител с root права.

За да са сигурни вашите пароли:

o

не използвайте само букви или само цифри

o

не използвайте лесно познаваеми думи

o

Не използвайте думичуждици кракващите програми често съдържат списък с

чуждици

o

не използвайте хакер терминология – H4X0R или 1337 и др.

o

не използвайте лична информация , като например вашето име, телефонен номер,

рожденна дата, хоби и др.

o

Не обръщайте наобратно лесно познаваеми думи

o

Никога не записвайте ваша парола на хартия или където и да е

o

Не използвайте една и съща парола за всички компютри или за всички акаунти и

защити

o

За да е сигурна вашата парола трябва да е подълга от 8 символа

o

Трабва да е комбинация от букви и цифри

3

o

Трябва да включва некракващи символи като &, $, %,*,^,#,@ и др.

o

Избирайте паролата си така, че да я помните лесно

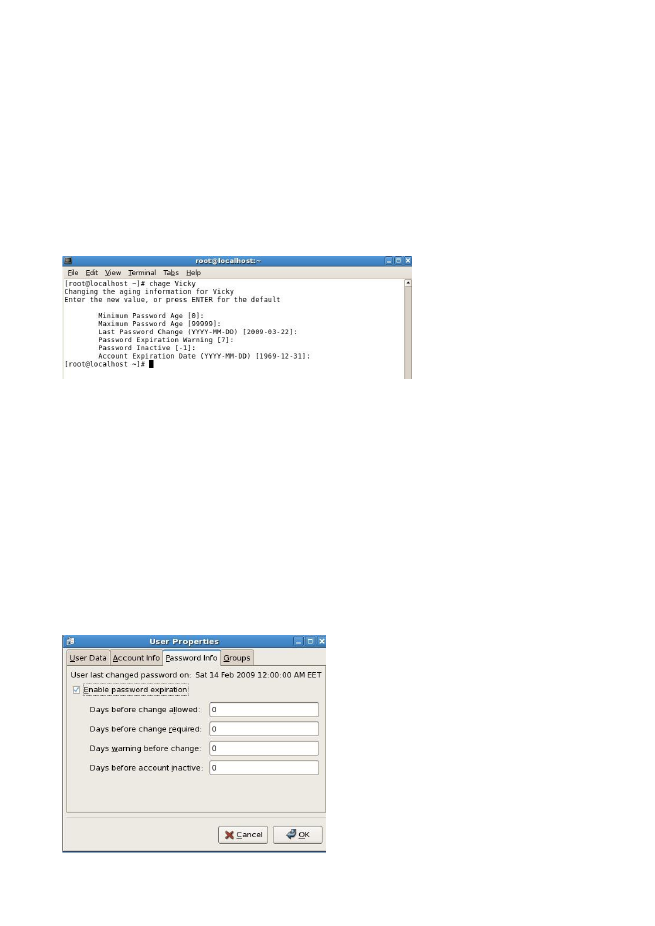

3. Обновяване на паролите

Паролите трябва след определен период от време (обикновено 90 дни) да се обновява от

всеки потребител. Практиката показва, че ако потребителят е принуден да променя паролата

си периодично, то лошата парола ще е полезна за хакера само ограничен период от време.

Двете основни програми за контрол над паролите са:

Командата

chage

Графичното приложение

User Manager (systemconfigusers)

Можете да използвате ковандата

chage

в интерактивен режим като променяте съставните

пароли и отчитате детайлите.

Опцията

–M

на командата

chage

, определя броя на дните, за които е активна

паролата. Например:

chage M 90 <Username>

Можете също да използвате графичното приложение

User Manager

за управление на

паролите. За целта изпълнете следните стъпки:

Изберете менюто

System/ Administartion /User and Groups

или командата

systemconfigusers

от терминала

Кликнете

Users

и изберете желания потребител от списъка с потребителите

Изберете бутона

Properties

, за да се покаже диалоговата кутия на потребителя

или изберете

File/Properties

Изберете страницата

Password Info

и отметнете

Enable password

expiration

Въведете стойност в полето

Days before chage required

и

изберете

OK

4

4

. Да направим негоден root login

По нататък ограничения достъп на root акаунта може да направи негоден root логина,

като редактираме файла

/etc/securetty.

Този файлсписък на всички устройства на root

потребителя позволява да влезем в него. Ако файлът не съществува то всички root

потребители могат да влязат през комуникационно устройство на системата, дали с конзолата

или с мрежовия интерфейс. Това е опасно, защото потребителят може да влезе в своята

машина като root през Tеlnet, който препраща паролите като текст в конзолата на физически

атакуващата машина. Можете да предотвратите това със следващата команда:

echo > etc/securetty

За да предотвратите root login през SSH протокола, редактирайте SSH конфигурационния

файл

/etc/ssh/sshd_confog.

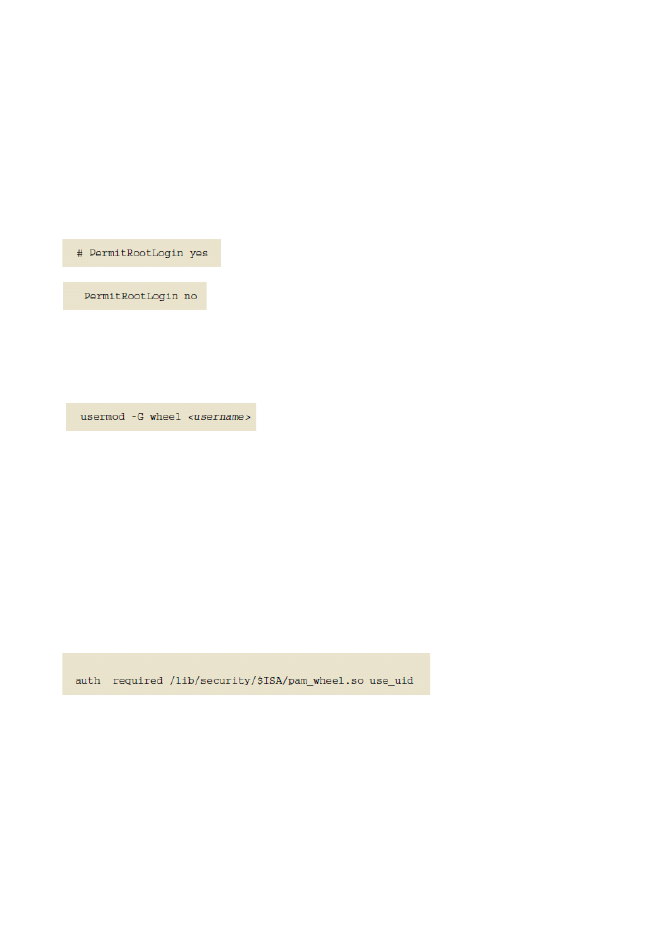

Променете реда:

на

Когато потребителят изпълни командата

su

, трябва да въведе парола за root и след

идентификация му се променя shell промпта. Веднъж логнат със

su

командата потребителят

става root потребител и получава администраторски достъп до системата.

Един от найпростите начини да добавите потребител към административната група,

наречена

wheel

е като изпълните командата:

като замените

<username>

с вашето потребителско име, което искате да добавите към

групата wheel.

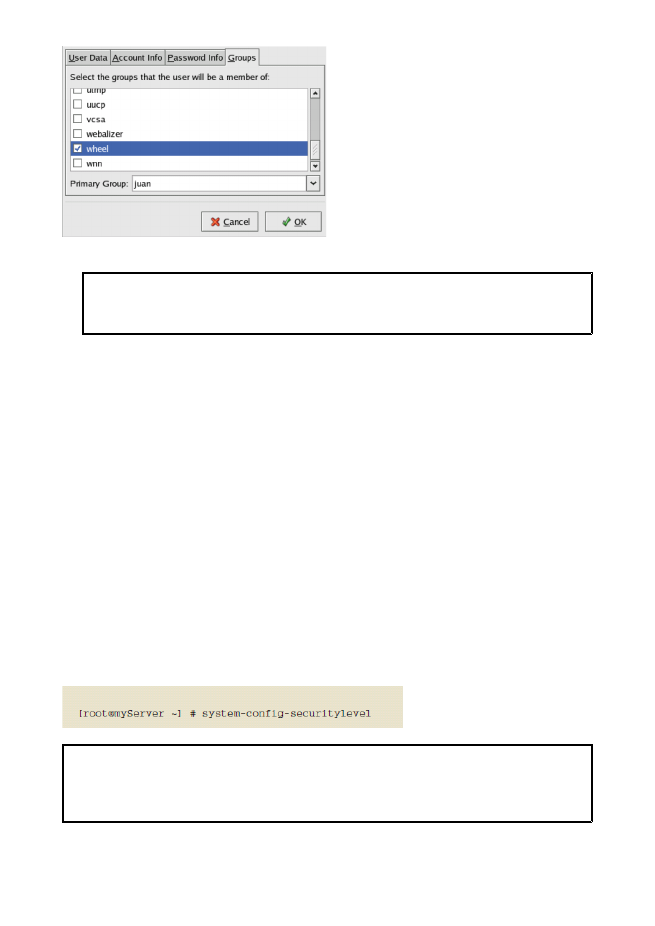

Можете също да използвате

User Manager

, за да промените членството си в групата.

За целта изпълнете следните стъпки:

Изберете менюто

System/ Administration/ User and Groups

или командата

systemconfigusers

Кликнете

Users

и изберете желания потребител от списъка с потребителите

Изберете бутона

Properties

,за да се визуализира диалоговия прозорец с настройките

на потребителя или

File/ Properties

Изберете

Groups

и сложете отметка на групата

wheel

, след което изберет бутон

OK

Отворете PAM конфигурационния файл

/etc/pam.d/ su

с някой текстов редактор и

изтрийте коментара от следния ред (#)

Тази промяна означава, че само членовете на групата

wheel

могат да използват тази

програма

5

5. Firewall

Важно!!!

Конфигурирайте необходимите услуги и инструменти на

Firewall, преди да сте осъществили връзка с Интернет или друга

мрежа.

Firewall премахва мрежовите пакети от системния мрежов интерфейс. Ако заявката е

отправена към блокиран порт на Firewall, то тя ще бъде отхвърлена. Поради тази причина

преценете внимателно когато конфигрирате Firewall кои портове да бъдат блокирани и да

немогат да се използват и кои не.

Firewall включва следните услуги:

finger

authd

netdump

netdumpserver

nfs

rwhod

sendmail

smb

yppasswdd

ypserv

ypxfrd

Най лесно е да се използва графичното приложение на

Firewall

. За целта изберете

System/ Administration/ Security Level and Firewall

или командата:

Забележка:

Security Level and Firewall

конфигурира само основния

Firewall. Ако системата се нуждае от посложни методи за защита,

предпочетете конфигурирането на

iptables.

Изберете една от двете опции на Firewall:

6

Защита на мрежата

Защита на мрежата Cent OS5. Това е лекцията от 14 седмица по дадения предмет...Защита на мрежата

| Предмет: | Компютърни системи за управление |

| Тип: | Лекции |

| Брой страници: | 21 |

| Брой думи: | 4862 |

| Брой символи: | 27432 |